samba的使用

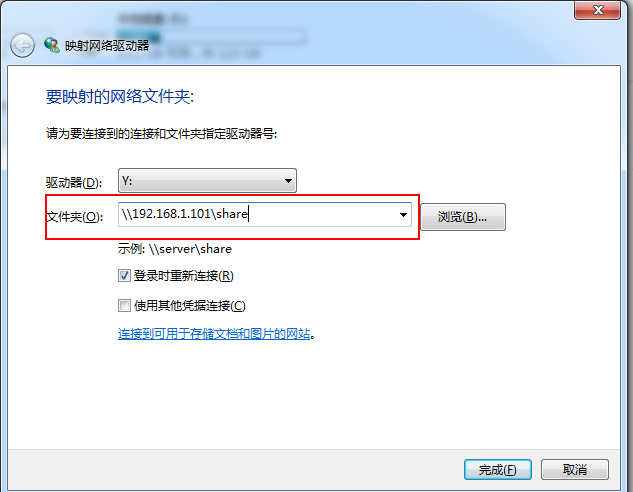

发布于:2018-6-19 16:53 作者:admin 浏览:2397 分类:Linuxsamba的使用 1.samba的安装 #yum install samba samba-common smbclient 2.新建共享用户和路径 #mkdir /usr/local/sambashare #groupadd sambasharegroup #useradd -g sambasharegroup sambashareuser #smbpasswd -a sambashareuser #chown -R sambashareuser:sambasharegroup /usr/local/sambashare 3.配置samba。 #vi /etc/samba/smb.conf #共享IP:192.168.1.101, 共享名:share, 共享路径:/usr/local/sambashare, #共享用户需要输入的用户sambashareuser 和 刚才设置sambashareuser密码. [share] comment = share path = /usr/local/sambashare browseable = yes writable = yes available = yes valid users = sambashareuser4.windows使用计算机->映射网络驱动器->文件夹:输入 \\liunx的IP地址\共享名 [共享地址]。即可使用。当做本地一个磁盘,用本地的编辑器操作linux的文件

为什么centos7的service命令无法启动服务

发布于:2017-3-15 16:41 作者:admin 浏览:2536 分类:LinuxCentOS 7.0中一个最主要的改变,就是切换到了systemd。它用于替代红帽企业版Linux前任版本中的SysV和Upstart,对系统和服务进行管理。systemd兼容SysV和Linux标准组的启动脚本。 Systemd是一个Linux操作系统下的系统和服务管理器。它被设计成向后兼容SysV启动脚本,并提供了大量的特性,如开机时平行启动系统服务,按需启动守护进程,支持系统状态快照,或者基于依赖的服务控制逻辑。 先前的使用SysV初始化或Upstart的红帽企业版Linux版本中,使用位于/etc/rc.d/init.d/目录中的bash初始化脚本进行管理。而在RHEL 7/CentOS 7中,这些启动脚本被服务单元取代了。服务单元以.service文件扩展结束,提供了与初始化脚本同样的用途。要查看、启动、停止、重启、启用或者禁用系统服务,你要使用systemctl来代替旧的service命令。 注:为了向后兼容,旧的service命令在CentOS 7中仍然可用,它会重定向所有命令到新的systemctl工具。 使用systemctl来启动/停止/重启服务 要启动一个服务,你需要使用如下命令: # systemctl start httpd.service 这会启动httpd服务,就我们而言,Apache HTTP服务器。 要停掉它,需要以root身份使用该命令: # systemctl stop httpd.service 要重启,你可以使用restart选项,如果服务在运行中,它将重启服务;如果服务不在运行中,它将会启动。你也可以使用try-start选项,它只会在服务已经在运行中的时候重启服务。同时,reload选项你也可以有,它会重新加载配置文件。 # systemctl restart httpd.service # systemctl try-restart httpd.service # systemctl reload httpd.service 我们例子中的命令看起来会像下面这样: 检查服务状态 要检查服务状态,你可以使用status选项,看这里: # systemctl status httpd.service 输出结果就像这样: 它会告诉你运行中的服务的方方面面。 使用启用/禁用服务来控制开机启动 你也可以使用enable/disable选项来控制一个服务是否开机启动,命令如下: # systemctl enable httpd.service # systemctl disable httpd.service

CentOS更改yum源

发布于:2017-3-15 16:26 作者:admin 浏览:2248 分类:Linux

vi /etc/yum.repos.d/CentOS-Base.repo

更改内容如下

# CentOS-Base.repo

#

# This file uses a new mirrorlist system developed by Lance Davis for CentOS.

# The mirror system uses the connecting IP address of the client and the

# update status of each mirror to pick mirrors that are updated to and

# geographically close to the client. You should use this for CentOS updates

# unless you are manually picking other mirrors.

#

# If the mirrorlist= does not work for you, as a fall back you can try the

# remarked out baseurl= line instead.

#

#

[base]

name=CentOS-$releasever - Base

#mirrorlist=http://mirrorlist.centos.org/?release=$releasever&arch=$basearch&repo=os

#baseurl=http://mirror.centos.org/centos/$releasever/os/$basearch/

baseurl=http://mirrors.163.com/centos/$releasever/os/$basearch/

gpgcheck=1

gpgkey=http://mirror.centos.org/centos/RPM-GPG-KEY-CentOS-5

#released updates

[updates]

name=CentOS-$releasever - Updates

#mirrorlist=http://mirrorlist.centos.org/?release=$releasever&arch=$basearch&repo=updates

#baseurl=http://mirror.centos.org/centos/$releasever/updates/$basearch/

baseurl=http://mirrors.163.com/centos/$releasever/updates/$basearch/

gpgcheck=1

gpgkey=http://mirror.centos.org/centos/RPM-GPG-KEY-CentOS-5

#packages used/produced in the build but not released

[addons]

name=CentOS-$releasever - Addons

#mirrorlist=http://mirrorlist.centos.org/?release=$releasever&arch=$basearch&repo=addons

#baseurl=http://mirror.centos.org/centos/$releasever/addons/$basearch/

baseurl=http://mirrors.163.com/centos/$releasever/addons/$basearch/

gpgcheck=1

gpgkey=http://mirror.centos.org/centos/RPM-GPG-KEY-CentOS-5

#additional packages that may be useful

[extras]

name=CentOS-$releasever - Extras

#mirrorlist=http://mirrorlist.centos.org/?release=$releasever&arch=$basearch&repo=extras

#baseurl=http://mirror.centos.org/centos/$releasever/extras/$basearch/

baseurl=http://mirrors.163.com/centos/$releasever/extras/$basearch/

gpgcheck=1

gpgkey=http://mirror.centos.org/centos/RPM-GPG-KEY-CentOS-5

#additional packages that extend functionality of existing packages

[centosplus]

name=CentOS-$releasever - Plus

#mirrorlist=http://mirrorlist.centos.org/?release=$releasever&arch=$basearch&repo=centosplus

#baseurl=http://mirror.centos.org/centos/$releasever/centosplus/$basearch/

baseurl=http://mirrors.163.com/centos/$releasever/centosplus/$basearch/

gpgcheck=1

enabled=0

gpgkey=http://mirror.centos.org/centos/RPM-GPG-KEY-CentOS-5

二、update yum

yum -y update

Failed to get D-Bus connection: Operation not permitted

发布于:2017-3-15 16:19 作者:admin 浏览:7147 分类:Linux在Centos7的Docker里装好了httpd,运行报错:

systemctl start httpd.service Failed to get D-Bus connection: Operation not permitted

解决方案:

启动时设置参数 --privileged

使用该参数,container内的root拥有真正的root权限。

否则,container内的root只是外部的一个普通用户权限。

docker run --privileged centos /sbin/init

Apache 2.2 升级到 2.4 的 Conf 修整

发布于:2014-11-19 9:31 作者:admin 浏览:4927 分类:Linux[Wed Nov 19 09:27:39.414078 2014] [authz_core:error] [pid 2000:tid 872] [client 127.0.0.1:51495] AH01630: client denied by server configuration: 错误路径

发生错误: Forbidden 403

解决方案:

<Directory /var/>

Require all granted

</Directory>

原因: Apache 2.2 VS Apache 2.4 设定差异

Deny All

2.2 configuration:

Order deny,allow

Deny from all

2.4 configuration:

Require all denied

Allow All

2.2 configuration:

Order allow,deny

Allow from all

2.4 configuration:

Require all granted

Allow Host

2.2 configuration:

Order Deny,Allow

Deny from all

Allow from xxx.org

2.4 configuration:

Require host xxx.org

Directory 用 Require all granted

<Directory /var/>

Options FollowSymLinks

AllowOverride None

Require all granted

</Directory>

FilesMatch 维持用 Order

<FilesMatch ".+\.phps$">

SetHandler application/x-httpd-php-source

Order Deny,Allow

Allow from all

</FilesMatch>

linux之cp/scp命令+scp命令详解

发布于:2014-10-31 13:22 作者:admin 浏览:2694 分类:Linux名称:cp

使用权限:所有使用者

使用方式:

cp [options] source dest

cp [options] source... directory

说明:将一个档案拷贝至另一档案,或将数个档案拷贝至另一目录。

把计

-a 尽可能将档案状态、权限等资料都照原状予以复制。

-r 若 source 中含有目录名,则将目录下之档案亦皆依序拷贝至目的地。

-f 若目的地已经有相同档名的档案存在,则在复制前先予以删除再行复制。

范例:

将档案 aaa 复制(已存在),并命名为 bbb :

cp aaa bbb

将所有的C语言程式拷贝至 Finished 子目录中 :

cp *.c Finished

命令:scp

不同的Linux之间copy文件常用有3种方法:

第一种就是ftp,也就是其中一台Linux安装ftp Server,这样可以另外一台使用ftp的client程序来进行文件的copy。

第二种方法就是采用samba服务,类似Windows文件copy 的方式来操作,比较简洁方便。

第三种就是利用scp命令来进行文件复制。

scp是有Security的文件copy,基于ssh登录。操作起来比较方便,比如要把当前一个文件copy到远程另外一台主机上,可以如下命令。

scp /home/daisy/full.tar.gz root@172.19.2.75:/home/root

然后会提示你输入另外那台172.19.2.75主机的root用户的登录密码,接着就开始copy了。

如果想反过来操作,把文件从远程主机copy到当前系统,也很简单。

scp root@/full.tar.gz 172.19.2.75:/home/root/full.tar.gz home/daisy/full.tar.gz

scp root@/full.tar.gz 172.19.2.75:/home/root/full.tar.gz home/daisy/full.tar.gz

linux 的 scp 命令 可以 在 linux 之间复制 文件 和 目录;

==================

scp 命令

==================

scp 可以在 2个 linux 主机间复制文件;

命令基本格式:

scp [可选参数] file_source file_target

======

从 本地 复制到 远程

======

* 复制文件:

* 命令格式:

scp local_file remote_username@remote_ip:remote_folder

或者

scp local_file remote_username@remote_ip:remote_file

或者

scp local_file remote_ip:remote_folder

或者

scp local_file remote_ip:remote_file

第1,2个指定了用户名,命令执行后需要再输入密码,第1个仅指定了远程的目录,文件名字不变,第2个指定了文件名;

第3,4个没有指定用户名,命令执行后需要输入用户名和密码,第3个仅指定了远程的目录,文件名字不变,第4个指定了文件名;

* 例子:

scp /home/space/music/1.mp3 root@www.test.com:/home/root/others/music

scp /home/space/music/1.mp3 root@www.test.com:/home/root/others/music/001.mp3

scp /home/space/music/1.mp3 www.test.com:/home/root/others/music

scp /home/space/music/1.mp3 www.test.com:/home/root/others/music/001.mp3

* 复制目录:

* 命令格式:

scp -r local_folder remote_username@remote_ip:remote_folder

或者

scp -r local_folder remote_ip:remote_folder

第1个指定了用户名,命令执行后需要再输入密码;

第2个没有指定用户名,命令执行后需要输入用户名和密码;

* 例子:

scp -r /home/space/music/ root@www.test.com:/home/root/others/

scp -r /home/space/music/ www.test.com:/home/root/others/

上面 命令 将 本地 music 目录 复制 到 远程 others 目录下,即复制后有 远程 有 ../others/music/ 目录

======

从 远程 复制到 本地

======

从 远程 复制到 本地,只要将 从 本地 复制到 远程 的命令 的 后2个参数 调换顺序 即可;

例如:

scp root@www.test.com:/home/root/others/music /home/space/music/1.mp3

scp -r www.test.com:/home/root/others/ /home/space/music/

最简单的应用如下 :

scp 本地用户名 @IP 地址 : 文件名 1 远程用户名 @IP 地址 : 文件名 2

[ 本地用户名 @IP 地址 :] 可以不输入 , 可能需要输入远程用户名所对应的密码 .

可能有用的几个参数 :

-v 和大多数 linux 命令中的 -v 意思一样 , 用来显示进度 . 可以用来查看连接 , 认证 , 或是配置错误 .

-C 使能压缩选项 .

-P 选择端口 . 注意 -p 已经被 rcp 使用 .

-4 强行使用 IPV4 地址 .

-6 强行使用 IPV6 地址 .

注意两点:

1.如果远程服务器防火墙有特殊限制,scp便要走特殊端口,具体用什么端口视情况而定,命令格式如下:

#scp -p 4588 remote@www.test.com:/usr/local/sin.sh /home/administrator

2.使用scp要注意所使用的用户是否具有可读取远程服务器相应文件的权限。

SVN图标不能正常显示

发布于:2014-8-15 9:44 作者:admin 浏览:2753 分类:Linux症状1:项目左边导航列表不能正常显示图标

方法:windows ->preferences->General->Appearance->Lable Decorations 勾选其中的 SVN 项即可

症状2:workplace中文件或文件夹不能显示svn相关图标

方法:右键->TortoiseSVN->setting->Icon Overlays->Status cache->default/Shell。none是没有的

症状3:改变项目中右键->team->列表中的图标样式

方法:windows ->preferences->Team->SVN->菜单图标->TortoiseSVN/Subversive/默认,默认是没有

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------

对于"症状2"上面的方法不能解决

利用下面的方法tortoiseSVN图标不能显示(图标重载)解决手记

核心步骤:

参考下图所示,检查注册表相应节点是否有tortoiseSVN的项目,如果没有,卸载tortoiseSVN,重新启动电脑,然后再安装tortoiseSVN,重启explorer.exe,tortoiseSVN应该就可以正常重载windows图标了。

这是本人解决tortoiseSVN图标显示错误的手记,发到这里,发现有很多位网友通过google找到了,为便于朋友们阅读,特此对本文重新编辑排版,加入上面的核心步骤。如果这些信息对您有用,请支持一下:只劳您的鼠标轻轻一点即可 ^_^

一段时间没有使用tortoiseSVN了,突然发现图标重载功能不正常了,全显示成windows自带的图标了。正好弹出新版本升级的提醒,于是下载新版本,安装,提示重启,没有重启windows,只是任务管理器结束explorer.exe,然后再启动explorer.exe,但还是老样子,没有正常显示图标。

于是重启windows,还是老样子。

怀疑是不是tortoiseSVN跟windows 2003不兼容了,以前是好的,现在不行了,google 一下“tortoiseSVN windows 2003”,没有相关信息,大概不是这个原因。

于是接着搜索“tortoisesvn 图标”,有这样一条信息

TortoiseSVN 不显示图标

2. Windows Explorer Shell 支持的 Overlay Icon 最多 15 个,Windows 自身使用了 4 个,只剩 11 个可扩展使用,如果你之前还安装诸如 Groove 这样的软件,可能这 11 个位置都被他们剥夺了,轮不到 Tortoise 了。不过,还是可以给 Tortoise 优先腾出位置的:调整 Tortoise 图标名称的字母顺序。因为 Windows 内部就是按图标名称的字母顺序来优先显示的。

先按照上图修改注册表后看看有没有效果!

因为刚才安装了最新版本的,但还是不能正常,大概是新版本覆盖安装并没有检查修复注册表信息,那就卸载,重启windows,再安装。安装完成后 tortoiseSVN照例提示重启windows,照例不重启,只重启explorer。大功告成!

总结:可能的原因是TortoiseSVN有新版本,就直接点了更新,中间出现了隐晦的错误,再不就是软件出现错误,重新从官网下载安装。

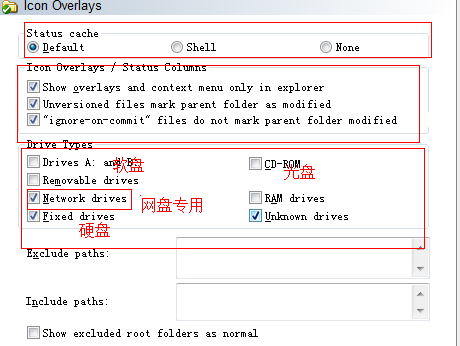

检查SVN设置如下:

右键->TortoiseSVN->Settings->Icon Overlays(图标显示界面)->Driver Types (选择在什么类型的存储设备显示图片):

linux下alias命令详解

发布于:2014-8-13 8:50 作者:admin 浏览:2846 分类:Linux语 法:alias[别名]=[指令名称]

参 数 :若不加任何参数,则列出目前所有的别名设置。

举 例 :ermao@lost-desktop:~$ alias

alias egrep='egrep --color=auto'

alias fgrep='fgrep --color=auto'

alias grep='grep --color=auto'

alias l='ls -CF'

alias la='ls -A'

alias ll='ls -alF'

alias ls='ls --color=auto'

说 明:用户可利用alias,自定指令的别名。若仅输入alias,则可列出目前所有的别名设置。 alias的效力仅及于该次登入的操作。若要每次登入是即自动设好别名,可在/etc/profile或自己的~/.bashrc中设定指令的别名。

还有,如果你想给每一位用户都生效的别名,请把alias la='ls -al' 一行加在/etc/bashrc最后面,bashrc是环境变量的配置文件 /etc/bashrc和~/.bashrc 区别就在于一个是设置给全系统一个是设置给单用户使用.

利用alias可以把很长的命令变成任意我们喜欢的简短的

如果想永久生效,就把这条写入到 /etc/bashrc里面

linux用户管理-赋予普通用户特别权限[sudo命令]

发布于:2014-8-12 14:30 作者:admin 浏览:3314 分类:Linux由于su 对转换到终极权限用户root后,权限的无限制性,所以su并不能担任多个管理员所管理的系统。如果用su 来转换到终极用户来管理系统,也不能明确哪些工作是由哪个管理员进行的操作。特别是对于服务器的 管理有多人参和管理时,最佳是针对每个管理员的技术特长和管理范围,并且有针对性的下放给权限,并且约定其使用哪些工具来完成和其相关的工作,这时我们就 有必要用到 sudo。通过sudo,我们能把某些终极权限有针对性的下放,并且不必普通用户知道root密码,所以sudo 相对于权限无限制性的su来说,还是比较安全的,所以sudo 也能被称为受限制的su ;另外sudo 是需要授权许可的,所以也被称为授权许可的su;sudo 执行命令的流程是当前用户转换到root(或其他指定转换到的用户),然后以root(或其他指定的转换到的用户)身份执行命令,执行完成后,直接退回到当前用户;而这些的前提是要通过sudo的设置文件/etc/sudoers来进行授权;

我们不能使用su让他们直接变成root,因为这些用户都必须知道root的密码,这种方法非常不安全,而且也不符合我们的分工需求。一般的做法是利用权限的设置,依工作性质分类,让特别身份的用户成为同一个工作组,并设置工作组权限。例如:要wwwadm这位用户负责管理网站数据,一般Apache Web Server的进程httpd的所有者是www,你能设置用户wwwadm和www为同一工作组,并设置Apache默认存放网页录 /usr/local/httpd/htdocs的工作组权限为可读、可写、可执行,这样属于此工作组的每位用户就能进行网页的管理了。

但这并不是最佳的解决办法,例如管理员想授予一个普通用户关机的权限,这时使用上述的办法就不是非常最佳。这时你也许会想,我只让这个用户能以root身份执行 shutdown命令就行了。完全没错,可惜在通常的Linux系统中无法实现这一功能,不过已有了工具能实现这样的功能??sudo。

sudo 通过维护一个特权到用户名映射的数据库将特权分配给不同的用户,这些特权可由数据库中所列的一些不同的命令来识别。为了获得某一特权项,有资格的用户只需简单地在命令行输入sudo和命令名之后,按照提示再次输入口令。例如,sudo允许普通用户格式化磁盘,不过却没有赋予其他的root用户特权。

[root@WEB66 etc]# su www

[www@WEB66 etc]$ apachectl -k restart

httpd: Could not reliably determine the server's fully qualified domain name, using 127.0.0.1 for ServerName

(13)Permission denied: Error retrieving pid file run/httpd.pid

Remove it before continuing if it is corrupted.

[www@WEB66 etc]$ sudo apachectl -k restart

We trust you have received the usual lecture from the local System

Administrator. It usually boils down to these three things:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[www@WEB66 etc]$ sudo apachectl -k restart

[sudo] password for www:

demouser2 is not in the sudoers file. This incident will be reported.

这个密码是用户自己的密码。

不过在suse 9和10中,使用sudo发现输入密码的时候必须输入root用户的密码。

经过查实发目前sudo的设置文件中存在 Defaults targetpw 表示的是sudo将提示输入由sudo的-u选项指定的用户(默认为root)的口令而不是执行sudo 的用户的口令,如果将其注释掉,那么输入的密码是当前执行用户的。suse里默认需求输入的是root的密码。

能这样去理解:你的服务器不允许使用root直接ssh到服务器或不允许直接使用root在tty中登录。添加一个用户让他能够ssh不过不让他使用su命令。这样能使用此方法来让他从事root的其中一条命令。

sudo的公式;

授权用户 主机=[(转换到哪些用户或用户组)] [是否需要密码验证] 命令1,[(转换到哪些用户或用户组)] [是否需要密码验证] [命令2],[(转换到哪些用户或用户组)] [是否需要密码验证] [命令3]......

注:

凡是[ ]中的内容,是能省略;命令和命令之间用,号分隔;通过本文的例子,能对照着看哪些是省略了,哪些地方需要有空格;在[(转换到哪些用户或用户组)] ,如果省略,则默认为root用户;如果是ALL ,则代表能转换到所有用户;注意要转换到的目的用户必须用()号括起来,比如(ALL)、(beinan)

1、sudo工具由文件/etc/sudoers进行设置,该文件包含所有能访问sudo工具的用户列表并定义了他们的特权。一个典型的/etc/sudoers条目如下:

zte ALL=(ALL) ALL

这个条目使得用户zte作为终极用户访问所有应用程式,如用户zte需要作为终极用户运行命令,他只需简单地在命令前加上前缀sudo。因此,要以root用户的身份执行命令ifconfig,zte能输入如下命令:

zte@SMPS-WEB1:/home># sudo /usr/sbin/ifconfig

注意: 执行的ifconfig命令要写绝对路径/usr/sbin/ifconfig,/usr/sbin默认不在普通用户的搜索路径中,或加入此路 径:PATH=$PATH:/usr/sbin;export PATH。另外,不同系统命令的路径不尽相同。能使用命令“whereis 命令名”来查找其路径。ex : zte@SMPS-WEB1:/home> whereis usermod

usermod: /usr/sbin/usermod /usr/share/man/man8/usermod.8.gz ,这里搜索到2个路径,取第一个. 表示在zte用户登录下查看usermod命令的具体路径

这时会显示下面的输出结果:

We trust you have received the usual lecture from the local System

Administrator. It usually boils down to these two things:

#1) Respect the privacy of others.

#2) Think before you type.

Password:

如果zte正确地输入了他的口令,命令ifconfig将会以root用户身份执行。

注意:设置文件/etc/sudoers必须使用命令Visudo来编辑。

只要把相应的用户名、主机名和许可的命令列表以标准的格式加入到文件/etc/sudoers,并保存就能生效,再看一个例子。

2、例子:

[1]管理员需要允许gem用户在主机sun上执行reboot和shutdown命令,在/etc/sudoers中加入:

gem sun=/usr/sbin/reboot,/usr/sbin/shutdown

注意:命令一定要使用绝对路径,以避免其他目录的同名命令被执行,从而造成安全隐患。

然后保存退出,gem用户想执行reboot命令时,只要在提示符下运行下列命令:

$ sudo /usr/sbin/reboot

输入正确的密码,就能重启服务器了。

[2]beinan ALL=(root) /bin/chown, /bin/chmod

表示的是beinan 能在所有可能出现的主机名的主机中,能转换到root下执行 /bin/chown ,能转换到所有用户招执行/bin/chmod 命令,通过sudo -l 来查看beinan 在这台主机上允许和禁止运行的命令;

[3]beinan ALL=(root) NOPASSWD: /bin/chown,/bin/chmod

表示的是beinan 能在所有可能出现的主机名的主机中,能转换到root下执行 /bin/chown ,不必输入beinan用户的密码;并且能转换到所有用户下执行/bin/chmod 命令,但执行chmod时需要beinan输入自己的密码;通过sudo -l 来查看beinan 在这台主机上允许和禁止运行的命令;

关于一个命令动作是不是需要密码,我们能发目前系统在默认的情况下是需要用户密码的,除非特加指出不必用户需要输入自己密码,所以要在执行动作之前加入NOPASSWD: 参数;

[4]取消程式某类程式的执行,要在命令动作前面加上!号; 在本例中也出现了通配符的*的用法;

beinan ALL=/usr/sbin/*,/sbin/*,!/usr/sbin/fdisk 注:把这行规则加入到/etc/sudoers中;但你得有beinan这个用户组,并且beinan也是这个组中的才行;本规则表示beinan用户在 所有可能存在的主机名的主机上运行/usr/sbin和/sbin下所有的程式,但fdisk 程式除外;

[beinan@localhost ~]$ sudo -l

Password: 注:在这里输入beinan用户的密码;

User beinan may run the following commands on this host:

(root) /usr/sbin/*

(root) /sbin/*

(root) !/sbin/fdisk

[beinan@localhost ~]$ sudo /sbin/fdisk -l

Sorry, user beinan is not allowed to execute ’/sbin/fdisk -l’ as root on localhost.

注:不能转换到root用户下运行fdisk 程式;

[5]如果你想对一组用户进行定义,能在组名前加上%,对其进行设置,如:

%cuug ALL=(ALL) ALL

那么属于cuug这个组的所有成员都能sudo来执行特定的任务

3、另外,还能利用别名来简化设置文件。别名类似组的概念,有用户别名、主机别名和命令别名。多个用户能首先用一个别名来定义,然后在规定他们能执行什么 命令的时候使用别名就能了,这个设置对所有用户都生效。主机别名和命令别名也是如此。注意使用前先要在/etc/sudoers中定义: User_Alias, Host_Alias, Cmnd_Alias项,在其后面加入相应的名称,也以逗号分隔开就能了,举例如下:

Host_Alias SERVER=no1

User_Alias ADMINS=liming,gem

Cmnd_Alias

SHUTDOWN=/usr/sbin/halt,/usr/sbin/shutdown,/usr/sbin/reboot

ADMINS SERVER=SHUTDOWN

4、sudo命令还能加上一些参数,完成一些辅助的功能,如:

$ sudo -l

会显示出类似这样的信息:

User liming may run the following commands on this host:

(root) /usr/sbin/reboot

说明root允许用户liming执行/usr/sbin/reboot命令。这个参数能使用户查看自己目前能在sudo中执行哪些命令。

5、在命令提示符下键入sudo命令会列出所有参数,其他一些参数如下:

-V 显示版本编号。

-h 显示sudo命令的使用参数。

-v 因为sudo在第一次执行时或是在N分钟内没有执行(N预设为5)会询问密码。这个参数是重新做一次确认,如果超过N分钟,也会问密码。

-k 将会强迫使用者在下一次执行sudo时询问密码(不论有没有超过N分钟)。

-b 将要执行的命令放在背景执行。

-p prompt 能更改问密码的提示语,其中%u会替换为使用者的账号名称,%h会显示主机名称。

-u username/#uid 不加此参数,代表要以root的身份执行命令,而加了此参数,能以username的身份执行命令(#uid为该username的UID)。

-s 执行环境变量中的SHELL所指定的Shell,或是/etc/passwd里所指定的Shell。

-H 将环境变量中的HOME(宿主目录)指定为要变更身份的使用者的宿主目录。(如不加-u参数就是系统管理者root。)

要以系统管理者身份(或以-u更改为其他人)执行的命令。

用户和用户组应用实例

drwxr-xr-x 7 zte_a users 4096 2007-11-22 09:58 zte_a

drwxr-xr-x 7 zte_b users 4096 2007-11-22 09:14 zte_b

drwxr-xr-x 7 zte_c users 4096 2007-11-22 09:14 zte_c

建三个用户zte_a,zte_b,zte_c 都所属于users组

创建time目录

drwxr-xr-x 2 root root 4096 2007-11-22 09:26 time

创建time目录下的time文件

-rw-r--r-- 1 root root 27 2007-11-22 09:26 time.txt

需求:让root用户能wrx目录time下的time.txt,同时,而只允许属于users用户组的用户读time.txt文件

步骤:

chmod o-r-x time 设置目录权限

drwxr-x--- 2 root root 4096 2007-11-22 09:26 time

chmod o-r time.txt设置文件权限

-rw-r----- 1 root root 27 2007-11-22 09:26 time.txt

chgrp user time 设置目录所属组

drwxr-x--- 2 root users 4096 2007-11-22 09:26 time

chgrp user time.txt设置文件所属组

-rw-r----- 1 root users 27 2007-11-22 09:26 time.txt

注: 以后要为user组新扩此类用户时,只需useradd -m new,再usermod -g user new 将new 用户归属于user组即可

用户管理-用户账号有关的系统文件

发布于:2014-8-12 14:16 作者:admin 浏览:2717 分类:Linux1、/etc/passwd文件是用户管理工作涉及的最重要的一个文件。Linux系统中的每个用户都在/etc/passwd文件中有一个对应的记录行,他记录了这个用户的一些基本属性。这个文件对所有用户都是可读的。他的内容类似下面的例子:

# cat /etc/passwd

root:x:0:0:root:/root:/bin/bash

bin:x:1:1:bin:/bin:/sbin/nologin

daemon:x:2:2:daemon:/sbin:/sbin/nologin

auth:x:7:21:Authentication administrator:/tcb/files/auth:

cron:x:9:16:Cron daemon:/usr/spool/cron:

demouser2:x:504:504::/home/demouser2:/bin/bash

loguser:x:505:505:我是一个LOG管理员:/var/loguser:/sbin/nologin

listen:x:37:4:Network daemon:/usr/net/nls:

sam:x:200:50:Sam san:/usr/sam:/bin/sh

从上面的例子我们能看到,/etc/passwd中一行记录对应着一个用户,每行记录又被冒号分隔为7个字段,其格式和具体含义如下:

代码:

用户名:口令:用户标识号:组标识号:注释性描述:主目录:登录Shell

(2) “口令”,一些系统中存放着加密后的用户口令,虽然这个字段存放的只是用户口令的加密串,不是明文,不过由于/etc/passwd文件对所有用户都可读,所以这仍是个安全隐患。因此,目前许多Linux系统都使用了shadow技术,把真正的加密后的用户口令字存放到/etc/shadow文件中,而在/etc/passwd文件的口令字段中只存放一个特别的字符,例如“x”或“*”。

(3)“用户标识号”是个整数,系统内部用他来标识用户。一般情况下他和用户名是一一对应的。如果几个用户名对应的用户标 识号是相同的,系统内部将把他们视为同一个用户,不过他们能有不同的口令、不同的主目录及不同的登录Shell等。通常用户标识号的取值范围是 0~65535。0是终极用户root的标识号,1~99由系统保留,作为管理账号,普通用户的标识号从100开始。在Linux系统中,这个界限是 500。

(4)“组标识号”字段记录的是用户所属的用户组。他对应着/etc/group文件中的一条记录。

(5) “注释性描述”字段记录着用户的一些个人情况,例如用户的真实姓名、电话、地址等,这个字段并没有什么实际的用途。在不同的Linux系统中,这个字段的 格式并没有统一。在许多Linux系统中,这个字段存放的是一段任意的注释性描述文字,用做finger命令的输出。

(6)“主目录”,也就是用户的起始工作目录,他是用户在登录到系统之后所处的目录。在大多数系统中,各用户的主目录都被组织在同一个特定的目录下,而用 户主目录的名称就是该用户的登录名。各用户对自己的主目录有读、写、执行(搜索)权限,其他用户对此目录的访问权限则根据具体情况设置。

(7)用户登录后,要启动一个进程,负责将用户的操作传给内核,这个进程是用户登录到系统后运行的命令解释器或某个特定的程式,即Shell。Shell是用户和Linux系统之间的接口。

Linux的Shell 有许多种,每种都有不同的特点。常用的有sh(Bourne Shell),csh(C Shell),ksh(Korn Shell),tcsh(TENEX/TOPS-20 type C Shell),bash(Bourne Again Shell)等。系统管理员能根据系统情况和用户习惯为用户指定某个Shell。如果不指定Shell,那么系统使用sh为默认的登录Shell,即这个 字段的值为/bin/sh。

用户的登录Shell也能指定为某个特定的程式(此程式不是个命令解释器)。利用这一特点,我们能限制用户只能运行指定的应用程式,在该应用程式运行结束 后,用户就自动退出了系统。有些Linux系统需求只有那些在系统中登记了的程式才能出目前这个字段中。系统中有一类用户称为伪用户(psuedo users),这些用户在/etc/passwd文件中也占有一条记录,不过不能登录,因为他们的登录Shell为空。他们的存在主要是方便系统管理,满 足相应的系统进程对文件属主的需求。常见的伪用户如下所示。

伪 用 户 含 义

bin 拥有可执行的用户命令文件

sys 拥有系统文件

adm 拥有帐户文件

uucp UUCP使用

lp lp或lpd子系统使用

nobody NFS使用

除了上面列出的伪用户外,更有许多标准的伪用户,例如:audit,cron,mail,usenet等,他们也都各自为相关的进程和文件所需要。由于 /etc/passwd文件是所有用户都可读的,如果用户的密码太简单或规律比较明显的话,一台普通的计算机就能够非常容易地将他破解,因此对安全性需求较高的Linux系统都把加密后的口令字分离出来,独立存放在一个文件中,这个文件是/etc/shadow文件。只有终极用户才拥有该文件读权限,这就确保了用户密码的安全性。

2、/etc/shadow中的记录行和/etc/passwd中的一一对应,他由pwconv命令根据/etc/passwd中的数据自动产生。

[root@WEB66 etc]# cat shadow root:$6$aitO5uw/7Jyw3Yvn$cM9eAXSGJyFbSuVazoAu3ReuaZ1DO13eiCpQbhmq1Ul2dYw8lVY7C2Ko5uVRWFGIs.pO9KrTCFrS.ENMfwsKg0:15497:0:99999:7::: named:!!:16070:::::: demouser2:!!:16113:0:99999:7::: loguser:$6$S2NiYJo9$my9SunErW1.fcrmyDIBVLxJc8.lnAnAau7/IF./5vqUyEHMQA.tefVYFjengbJ1OgGm8FO2nDjgdC6.JJoKQq1:16113:0:99999:7:7:11656:

他的文件格式和/etc/passwd类似,由若干个字段组成,字段之间用“:”隔开。这些字段是:

登录名:加密口令:最后一次修改时间:最小时间间隔:最大时间间隔:警告时间:不活动时间:失效时间:标志(1)“登录名”是和/etc/passwd文件中的登录名相一致的用户账号

(2)“口令”字段存放的是加密后的用户口令字,长度为13个字符。如果为空,则对应用户没有口令,登录时不必口令;如果含有不属于集合{ ./0-9A-Za-z }中的字符,则对应的用户不能登录。

(3)“最后一次修改时间”表示的是从某个时刻起,到用户最后一次修改口令时的天数。时间起点对不同的系统可能不相同。例如在SCO Linux中,这个时间起点是1970年1月1日。

(4)“最小时间间隔”指的是两次修改口令之间所需的最小天数。

(5)“最大时间间隔”指的是口令保持有效的最大天数。

(6)“警告时间”字段表示的是从系统开始警告用户到用户密码正式失效之间的天数。

(7)“不活动时间”表示的是用户没有登录活动但账号仍能保持有效的最大天数。

(8)“失效时间”字段给出的是个绝对的天数,如果使用了这个字段,那么就给出相应账号的生存期。期满后,该账号就不再是个合法的账号,也就不能再用来登录了。

3、用户组的所有信息都存放在/etc/group文件中。

[root@WEB66 etc]# cat group root:x:0:root bin:x:1:root,bin,daemon daemon:x:2:root,bin,daemon sys:x:3:root,bin,adm adm:x:4:root,adm,daemon tty:x:5: disk:x:6:root lp:x:7:daemon,lp log:x:505:

(1)“组名”是用户组的名称,由字母或数字构成。和/etc/passwd中的登录名相同,组名不应重复。

(2)“口令”字段存放的是用户组加密后的口令字。一般Linux系统的用户组都没有口令,即这个字段一般为空,或是*。

(3)“组标识号”和用户标识号类似,也是个整数,被系统内部用来标识组。

(4)“组内用户列表”是属于这个组的所有用户的列表,不同用户之间用逗号“,”分隔。这个用户组可能是用户的主组,也可能是附加组。